Khi người dùng nhập bất kỳ thông tin trên ứng dụng web như thông tin thẻ VISA, Credit Card, hồ sơ bệnh án... đó đều là những dữ liệu nhạy cảm cần được máy chủ bảo vệ.

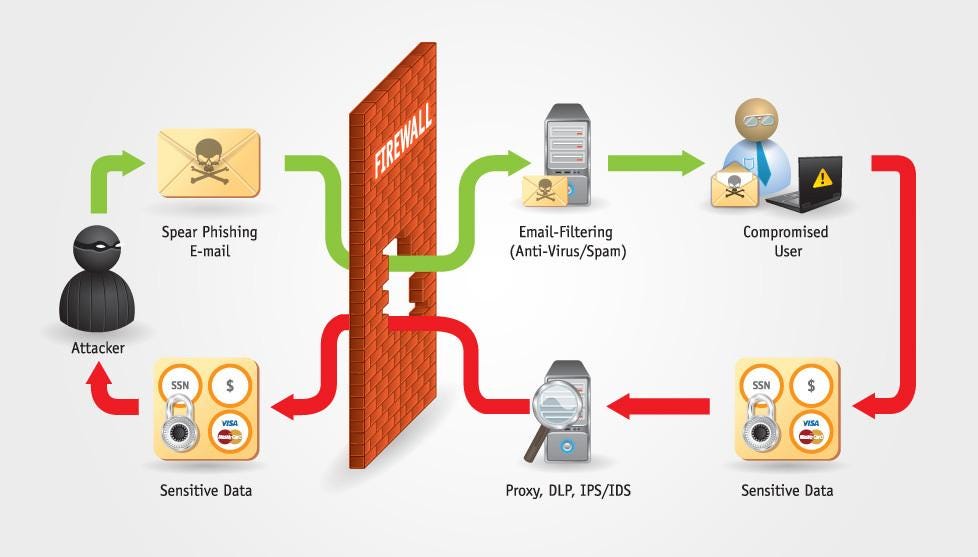

Hiện nay có rất nhiều ứng dụng web, lỗ hổng để truy cập dữ liệu nhạy cảm (Sensitive Data) ngày tăng.

Nguyên nhân dẫn đến các lỗ hổng trên là do:

- Không mã hóa dữ liệu nhạy cảm.

- Cài đặt mật khẩu để truy cập vào database chứa dữ liệu nhảy cảm yếu (độ dài mật khẩu, yêu cầu về các ký tự, chữ cái và các con số).

- Thực tế khách quan, một nhân viên bất mãn với các chính sách của công ty đặt nhiều mỗi đe dọa hơn bất kỳ người nào nào nhằm mục đích cá nhân khi có quyền truy cập vào những dữ liệu quan trong của công ty.

- Nếu dữ liệu được lưu trữ đám mây và nó không được bảo về đúng cách rất dễ ràng để đối tượng xấu lạm dụng.

- Hoặc có thể bạn vô tình ấn vào một liên kết khác, truy cập các trang web không tin cậy, tải phần mềm độc hại sẽ là những điều thuận lợi cho hacker lấy dữ liệu của bạn.

- ...

→ Ví dụ:

- Một ứng dụng mã hóa số thẻ tín dụng trong cơ sở dữ liệu bằng cách sử dụng mã hóa cơ sở dữ liệu tự động. Tuy nhiên, điều này có nghĩa là nó cũng tự động giải mã dữ liệu này khi được truy xuất, cho phép lỗ hổng SQL injection truy xuất số thẻ tín dụng bằng văn bản rõ ràng.

- SSL không được sử dụng cho tất cả các trang đã được xác thực. Kẻ tấn công chỉ đơn giản theo dõi lưu lượng mạng (như mạng không dây mở) và đánh cắp cookie phiên của người dùng. Kẻ tấn công sau đó phát lại cookie này và tấn công phiên của người dùng, truy cập dữ liệu cá nhân của người dùng...

→ Để ngăn chặn các cuộc tấn công như vậy, cần có các biện pháp bảo mật như:

- Phân loại dữ liệu được xử lý, lưu trữ hoặc truyền bởi một ứng dụng. Xác định đâu là dữ liệu nhạy cảm theo quy định pháp luật, yêu cầu hoặc nhu cầu kinh doanh ...

- Áp dụng điểu khiển cho dữ liệu nhạy cảm.

- Không lưu trữ dữ liệu nhạy cảm một cách không cần thiết. Hủy bỏ nó càng sớm càng tốt hoặc sử dụng PCI DSS. Dữ liệu không được giữ lại không thể bị đánh cắp.

- Mã hóa dữ liệu còn lại (Data At Rest)

- Ngăn chặn các cuộc tấn công mật khẩu: Thâm nhập vì mật khẩu yếu là loại vi phạm bảo mật phổ biến nhất. Đảm bảo sử dụng mật khẩu mạnh bằng cách áp dụng thuật toán băm mật khẩu. Tiếp tục thay đổi mật khẩu theo thời gian và không sử dụng cùng một mật khẩu cho các nền tảng khác nhau.

- Cổng xác thực bảo mật: Sử dụng công nghệ bảo mật tiêu chuẩn nâng cao như SSL hoặc TSL để đảm bảo rằng tất cả dữ liệu được truyền giữa trình duyệt và máy chủ web được mã hóa và vẫn ở chế độ riêng tư. Áp dụng các phiên HTTPS cung cấp một giao thức truyền thông an toàn.

- Tiến hành đánh giá rủi ro thường xuyên: Mức độ rủi ro và nợ phải trả có thể thay đổi theo sự thay đổi của quy trình kinh doanh. Nó là cần thiết để theo dõi định kỳ và cập nhật hệ thống an ninh để chống lại bất kỳ mối đe dọa tiềm năng.

- Có một kế hoạch dự phòng: Trong trường hợp trộm cắp, tổn thất tối đa xảy ra do không có bất kỳ bản sao lưu nào. Giữ một bản sao lưu được bảo vệ và an toàn của dữ liệu nhạy cảm có thể giúp giảm thiểu những tổn thất này.

- Luôn cập nhập các thuật toán mã hóa mới nhất.

- Tắt tự động điền, tắt cache.

Link tham khảo:

Nhận xét

Đăng nhận xét